Firma Electrónica vs firma ológrafa: Comprobación de la identidad

La firma electrónica es un procedimiento criptográfico por el que se asocian ciertos datos matemáticos a un documento electrónico, que quedan relacionados de forma directa y unívoca con el documento que es firmado.

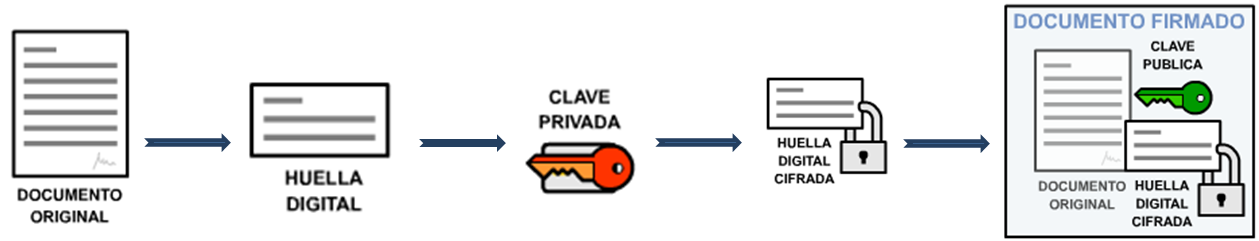

Para ello, la firma electrónica se basa en la aplicación de un algoritmo matemático de resumen –la función hash- sobre un documento o archivo, de manera que se extrae del mismo un resumen o huella digital –digest-, de mucho menor tamaño que el documento original, que se puede enviar junto a éste garantizando así que el documento original no ha sido manipulado, propiedad que se denomina integridad documental electrónica. La huella digital extraída, aunque no permite reconstruir el documento original a partir de ella, presenta la característica de que dos documentos diferentes dan lugar a huellas digitales también diferentes, por lo que, si se modifica un documento –añadiendo una mera coma o un simple espacio-, la huella digital que se obtendrá del documento modificado será distinta a la huella digital inicial. Dicho de otro modo, la función hash permite obtener, de un conjunto de datos de cualquier longitud, un resumen único que es un numero de longitud fija, cuyo valor varía ante cualquier modificación del conjunto de datos inicial.

Los algoritmos de resumen que se han utilizado habitualmente se denominan MD5 –que ya ha sido declarado obsoleto para bastantes aplicaciones, incluyendo la generación de resúmenes para firmas electrónicas-, SHA-1 y SHA-2 –del que SHA-256 es el tipo más utilizado-. Los algoritmos SHA-1 presentan vulnerabilidades matemáticas que fueron descritas en 2005 y que lo hacen teóricamente atacable, pero que no afectan a los algoritmos SHA-2, evolución de los anteriores diseñados por la Agencia de Seguridad Nacional –NSA- y publicados en 2001 por el Instituto Nacional de Estándares y Tecnología –NIST- como estándar federal. Actualmente está en desarrollo el estándar SHA-3, seleccionado en 2012, pero que aún no es utilizado al no haberse producido todavía vulnerabilidades ni ataques significativos contra SHA-2.

Una vez obtenida, mediante la aplicación de la función hash, la huella digital de un documento, ésta se encripta con un sistema criptográfico asimétrico de doble clave, también conocido como sistema criptográfico de clave pública, que se basa en la generación de un par de claves relacionadas entre sí complementariamente, de manera que un archivo encriptado con una de ellas sólo puede ser desencriptado usando la otra clave.

El funcionamiento habitual requiere que una de las dos claves del par, se mantenga en secreto (clave privada), mientras que la otra se haga pública (clave pública). De esta forma, cuando un usuario encripta un archivo con su clave privada, este archivo sólo puede ser desencriptado por todos aquellos otros usuarios que conozcan la clave pública correspondiente a la clave privada del primero. Igualmente, si se remite electrónicamente un archivo encriptado con la clave pública del destinatario, sólo éste último podrá desencriptarlo, utilizando su clave privada correspondiente, que sólo él conoce.

El algoritmo de firma debe garantizar la irreversibilidad y ser unívoco en varios sentidos:

• no se tiene que poder obtener la clave privada a partir de la clave pública;

• no se tiene que poder obtener la clave privada a partir de la firma;

• debe ser único para cada documento sin que puedan obtenerse resúmenes idénticos para documentos distintos;

• debe ser resistente a la falsificación, es decir, no se tiene que poder obtener una firma idéntica a la del documento original a partir de una manipulación del documento original; y, por último,

• no debe ser posible obtener dos resúmenes diferentes para un mismo documento.

Para comprobar la integridad del documento firmado electrónicamente y tener la seguridad de que el documento firmado no ha sido modificado, basta desencriptar la huella digital producida por la función hash a la que se ha aplicado una de las claves de firma electrónica, volver a aplicar la función “hash” sobre el documento y comprobar que la huella digital resultante coincide con la huella digital original desencriptada.

Para comprobar la autenticación del documento firmado electrónicamente, esto es, que procede de un firmante dado, basta, dadas las características de complementariedad del par de claves de los sistemas criptográficos asimétricos, comprobar si con una determinada clave pública se puede desencriptar la huella digital de una firma, lo que nos garantiza que la firma fue efectuada con la clave privada complementaria.

Para asegurar la confidencialidad de un documento firmado electrónicamente basta con cifrarlo con la clave pública del destinatario, lo que hará que sólo tal destinatario pueda descifrarlo mediante el uso de su clave privada.

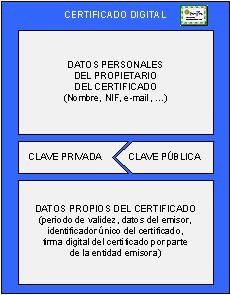

La intervención de una tercera parte de confianza que relaciona una clave pública con una identidad personal concreta, permite identificar al firmante del mensaje, para lo que se utilizan los denominados certificados electrónicos, emitidos por los prestadores de servicios de certificación.

Cada prestador de servicios de certificación, conforme a su política de certificación -Declaración de Prácticas de Certificación-, comprueba la identidad del titular del certificado –mediante la llamada Autoridad de Registro- y la relaciona con el par de claves criptográficas asimétricas, emitiendo el certificado que corresponda a la persona identificada.

Por tanto, un certificado vincula unos datos de verificación de firma con una persona firmante concreta y confirma la identidad de ésta.

Los certificados contienen típicamente un código identificativo, la identificación del firmante, la clave pública de verificación de firma, su período de validez y sus límites de uso y del valor de transacciones que pueden efectuarse con el mismo.

El prestador de servicios que emite el certificado aplica su firma electrónica reconocida sobre el mismo -usando su clave privada-, por lo que se añade al certificado la característica de integridad de la información contenida en el mismo y puede ser verificado usando la clave pública del prestador.

Javier de Angulo Rodríguez

Registrador de la Propiedad

Sta. Lucía de Tirajana (Gran Canaria)

España